Петренко С. А.

Управление информационными рисками. Экономически оправданная безопасность / Петренко С. А., Симонов С. В. - М.: Компания АйТи ; ДМК Пресс, 2004. - 384 с.: ил. - (Информационные технологии для инженеров).

ISBN 5-98453-001-5 (АйТи) - ISBN 5-94074-246-7 (ДМК Пресс)

В книге подробно рассмотрены возможные постановки задач анализа информационных рисков и управления ими при организации режима информационной безопасности в отечественных компаниях. Рассмотрена международная концепция обеспечения информационной безопасности, а также различные подходы и рекомендации по решению задач анализа рисков и управления ими. Дан обзор основных стандартов в области защиты информации и управления рисками: ISO 17799, ISO 15408, BSI, NIST, MITRE.

В настоящем издании обсуждаются инструментальные средства для анализа рисков (COBRA CRAMM, MethodWare, RiskWatch, Авангард). Даны рекомендации по использованию указанных средств на практике для анализа рисков информационных систем. Показана взаимосвязь задач анализа защищенности и обнаружения вторжений с задачей управления рисками. Предложены технологии оценки эффективности обеспечения информационной безопасности в отечественных компаниях.

Книга будет полезна руководителям служб автоматизации (CIO) и служб информационной безопасности (CISO), внутренним и внешним аудиторам (CISA), менеджерам высшего эшелона компаний, занимающимся оценкой информационных рисков компании и их управлением, а также студентам и аспирантам соответствующих технических специальностей.

Содержание

Предисловие 7

Глава 1 Анализ рисков в области защиты информации 11

1.1 Информационная безопасность бизнеса 11

1.2 Развитие службы информационной безопасности 13

1.3 Международная практика защиты информации 17

1.3.1 Модель Symantec LifeCycle Security 21

1.4 Постановка задачи анализа рисков 23

1.4.1 Модель Gartner Group 23

1.4.2 Модель Carnegie Mellon University 23

1.4.3 Различные взгляды на защиту информации 27

1.5 Национальные особенности защиты информации 28

1.5.1 Особенности отечественных нормативных документов 29

1.5.2 Учет остаточных рисков 30

Глава 2 Управление рисками и международные стандарты 32

2.1 Международный стандарт ISO 17799 32

2.1.1 Обзор стандарта BS 7799 33

2.1.2 Развитие стандарта BS 7799 (ISO 17799) 40

2.2 Германский стандарт BSI 42

2.2.1 Сравнение стандартов ISO 17799 и BSI 44

2.3 Стандарт США NIST 800-30 45

2.3.1 Алгоритм описания информационной системы 47

2.3.2 Идентификация угроз и уязвимостей 48

2.3.3 Организация защиты информации 49

2.4 Ведомственные и корпоративные стандарты управления ИБ 51

2.4.1 XBSS-спецификации сервисов безопасности Х/Ореп 51

2.4.2 Стандарт NASA «Безопасность информационных технологий» 55

2.4.3 Концепция управления рисками MITRE 55

Глава 3 Технологии анализа рисков 56

3.1 Вопросы анализа рисков и управления ими 56

3.1.1 Идентификация рисков 56

3.1.2 Оценивание рисков 56

3.1.3 Измерение рисков 58

3.1.4 Выбор допустимого уровня риска 65

3.1.5 Выбор контрмер и оценка их эффективности 65

3.2 Разработка корпоративной методики анализа рисков 68

3.2.1 Постановка задачи 68

3.2.2 Методы оценивания информационных рисков 70

3.2.3 Табличные методы оценки рисков 71

3.2.4 Методика анализа рисков Microsoft 74

Глава 4 Инструментальные средства анализа рисков 76

4.1 Инструментарий базового уровня 76

4.1.1 Справочные и методические материалы 76

4.1.2 COBRA 77

4.1.3 RA Software Tool 78

4.2 Средства полного анализа рисков 79

4.2.1 Метод CRAMM 80

4.2.2 Пример использования метода CRAMM 82

4.2.3 Средства компании MethodWare 89

4.2.4 Экспертная система «АванГард» 92

4.2.5 RiskWatch 100

Глава 5 Аудит безопасности и анализ рисков 105

5.1 Актуальность аудита безопасности 105

5.2 Основные понятия и определения 108

5.3 Аудит безопасности в соответствии с BS 7799, часть 2 109

5.3.1 Сертификация и аудит: организационные аспекты 109

5.3.2 Методика проведения аудита 110

5.3.3 Варианты аудита безопасности 111

5.3.4 Организация проведения аудита 113

5.4 Аудит информационной системы: рекомендации COBIT 3rd Edition 114

5.4.1 Этапы проведения аудита 118

5.4.2 Пример аудита системы расчета зарплаты 121

Глава 6 Анализ защищенности информационной системы 126

6.1 Исходные данные 126

6.1.1 Анализ конфигурации средств защиты внешнего периметра ЛВС 128

6.1.2 Методы тестирования системы защиты 128

6.2 Средства анализа защищенности 129

6.2.1 Спецификации Security Benchmarks 130

6.2.2 Спецификация Windows 2000 Security Benchmark 131

6.3 Возможности сетевых сканеров 133

6.3.1 Сканер Symantec NetRecon 134

6.3.2 Сканер NESSUS 136

6.4 Средства контроля защищенности системного уровня 139

6.4.1 Система Symantec Enterprise Security Manager 140

6.5 Перспективы развития 147

Глава 7 Обнаружение атак и управление рисками 149

7.1 Сетевые атаки 149

7.2 Обнаружение атак как метод управления рисками 151

7.2.1 Оценка серьезности сетевой атаки 152

7.3 Ограничения межсетевых экранов 153

7.4 Анализ подозрительного трафика 154

7.4.1 Сигнатуры как основной механизм выявления атак 154

7.4.2 Анализ сетевого трафика и анализ контента 155

7.4.3 Пример анализа подозрительного трафика 155

7.5 IDS как средство управления рисками 159

7.5.1 Типовая архитектура системы выявления атак 159

7.5.2 Стандарты, определяющие правила взаимодействия между компонентами системы выявления атак 160

7.5.3 Форматы обмена данными 161

7.5.4 CVE - тезаурус уязвимостей 161

7.5.5 CIDF 162

7.5.6 Рабочая группа IDWG 162

7.6 Возможности коммерческих IDS 164

7.6.1 Средства защиты информации компании Symantec 164

7.6.2 Symantec Intruder Alert 164

7.6.3 Пример использования Symantec IDS 169

7.7 Тенденции развития 171

Приложение 1 Исследование состояния информационной безопасности в мире 172

Введение 172

Нарушения системы ИБ 173

Вовлечение высшего руководства 175

Степень вовлечения высшего руководства 176

Формальные критерии оценки функционирования системы ИБ 177

Изменение эффективности работы системы ИБ 178

Контроль и регистрация инцидентов в области ИБ 178

Меры воздействия на нарушителей ИБ 179

Программа внедрения ИБ 180

Численность персонала службы ИБ 180

Квалификация персонала службы ИБ 180

Независимость службы информационной безопасности от ИТ 181

Политика в области ИБ 182

Области, охваченные политикой ИБ 183

Управление ИБ 185

Делегирование функций ИБ внешним организациям 185

Тестируют ли компании надежность системы ИБ? 186

Управление персоналом 187

Осведомленность в вопросах безопасности за пределами организации 187

Кампании по повышению осведомленности в вопросах ИБ 188

Защита технологической инфраструктуры и обеспечение непрерывности ведения бизнеса 189

Внедрение инфраструктуры открытых ключей (PKI) 189

Беспроводные сети 189

Защита портативных устройств 190

Идентификация пользователей 190

Удаленный доступ к корпоративным системам 191

Парольная защита 192

Система обнаружения вторжений (IDS) 192

Отчетность о нарушениях 193

Приложение 2 Международное исследование по вопросам информационной безопасности 194

Цифры и факты 194

Путеводитель по исследованию 194

Резюме исследования 195

Насколько вы уверены в своем предприятии 196

Управление безопасностью 196

Результаты исследования 196

Что это может означать для вашего предприятия 197

Что может предпринять руководство 198

Что можно сделать 199

Как используется система информационной безопасности 200

Результаты исследования 200

Какие последствия могут ожидать вашу компанию 201

Что вы можете сделать 202

Доступность информационных технологий 203

Выводы 203

Что это может означать для вашей компании 204

Что вы можете сделать 205

Что в будущем 206

Выводы 206

Что это может означать для вашей компании 206

Что вы можете сделать 207

Что делать дальше 207

Методология проведения исследования 208

«Эрнст энд Янг» - решение реальных проблем 209

Приложение 3 Основные понятия и определения управления рисками 210

Терминология и определения в публикациях на русском языке 210

Терминология и определения на английском языке (определения взяты из глоссария [334] и даются в переводе) 211

Приложение 4 Каталоги угроз и контрмер IT Baseline 215

Каталоги угроз и контрмер, используемые в Германском стандарте IT Baseline Protection Manual 215

Каталог угроз 215

Каталог контрмер 221

Приложение 5 Классификация ресурсов, угроз и контрмер CRAMM 237

Классификация ресурсов, угроз и контрмер в методе CRAMM для профиля Commercial. Классификация физических ресурсов 237

Классы угроз 239

Классы контрмер 240

Приложение 6 Оценка рисков экспертными методами 243

Оценка субъективной вероятности 243

Классификация методов получения субъективной вероятности 244

Методы получения субъективной вероятности 244

Методы оценок непрерывных распределений 245

Метод изменяющегося интервала 245

Метод фиксированного интервала 246

Графический метод 246

Некоторые рекомендации 247

Агрегирование субъективных вероятностей 247

Методы теории полезности 248

Необходимые сведения из теории полезности 249

Применение методов теории полезности 249

Классификация функций полезности по склонности к риску 249

Многомерные функции полезности 250

Методы построения многомерных функций полезности 251

Метод анализа иерархий 256

Приложение 7 Оценка затрат (ТСО) на информационную безопасность 257

История вопроса 257

Западный опыт - на вооружение 258

Оценка текущего уровня ТСО 260

Аудит ИБ компании 260

Формирование целевой модели ТСО 261

Пример оценки затрат на ИБ 261

Специфика расчета ТСО в российских условиях 265

Примерный перечень затрат на безопасность 266

Затраты на ИБ и уровень достигаемой защищенности 270

Определение объема затрат 273

База измерений 276

Анализ затрат на ИБ 278

Отчет по затратам на безопасность 278

Анализ затрат 280

Принятие решений 281

Внедрение системы учета затрат на ИБ 282

Резюме 282

Заключение 283

Литература 285

Предисловие

В настоящее время организация режима информационной безопасности становится критически важным стратегическим фактором развития любой отечественной компании. При этом, как правило, основное внимание уделяется требованиям и рекомендациям соответствующей российской нормативно-методической базы в области защиты информации. Вместе с тем многие ведущие отечественные компании сегодня используют некоторые дополнительные инициативы, направленные на обеспечение устойчивости и стабильности функционирования корпоративных информационных систем для поддержания непрерывности бизнеса в целом. В чем сущность этих инициатив и насколько они могут быть полезными для вашей компании? Давайте посмотрим вместе. Для этого сначала вспомним основные успехи развития российской нормативно-методической базы в области защиты информации в 2001-2003 гг., а затем остановимся на некоторых инициативах ведущих отечественных компаний.

В 2002 году в рамках деятельности Гостехкомиссии при Президенте РФ подготовлены и согласованы специальные требования и рекомендации по защите конфиденциальной информации, а также соответствующие методики. Летом 2002 года был утвержден ГОСТ Р ИСО/МЭК 15408-2002 (части 1, 2, 3) «Критерии оценки безопасности информационных технологий» на основе прямого применения международного стандарта ИСО/МЭК 15408-99. Продолжается работа над следующими нормативными документами по стандартизации (РД Гостехкомиссии):

- Руководство по разработке профилей защиты и заданий по информационной безопасности;

- Руководство по регистрации профилей защиты;

- Методика оценки профилей защиты и заданий по информационной безопасности;

- Автоматизированный комплекс разработки профилей защиты и заданий по информационной безопасности.

Кроме того, разрабатывается шесть профилей защиты для конкретных систем и средства информационных технологий, в том числе для некоторых операционных систем, межсетевых экранов и других компонент информационных технологий. В дальнейшем планируется создание более 20 профилей защиты.

В январе 2002 года в рамках деятельности ФАПСИ принят Федеральный закон «Об электронной цифровой подписи». С 1 июля 2002 года введена в действие новая версия стандарта ЭЦП ГОСТ РЗИ.10-01 на основе операций в группе точек эллиптических кривых. Новый стандарт по своим характеристикам, например криптостойкости и скорости, существенно превосходит предыдущий стандарт ЭЦП. Продолжается подготовка отечественных нормативных документов для создания национальной инфраструктуры с открытым распределением ключей (Public Key Infrastructure - PKI) и национальной иерархической системы удостоверяющих центров.

Дополнительные инициативы отечественных компаний в области защиты конфиденциальной информации обусловлены ростом интереса со стороны директоров служб автоматизации (CIO), служб безопасности (CISO), а также исполнительных директоров (СЕО) ведущих отечественных компаний к постановке и решению следующих задач:

- анализа информационных рисков компании и управления ими;

- оценки непрерывности бизнеса организации;

- оценки экономической эффективности корпоративных систем защиты информации;

- оценки совокупной стоимости владения (ТСО) системы защиты информации;

- оценки возврата инвестиций (ROI) компании в информационную безопасность (ИБ);

- планирования и управления бюджетом на ИБ.

Основной из перечисленных задач является анализ и управление информационными рисками. Действительно, большинство руководителей, ответственных за организацию режима информационной безопасности, наверняка задавалось вопросом: «Как оценить уровень безопасности корпоративной информационной системы нашего предприятия для управления им в целом и определения перспектив его развития?». Темпы развития современных информационных технологий значительно опережают темпы разработки рекомендательной и нормативно-правовой базы руководящих документов, действующих на территории Российской Федерации. Поэтому выбор методов оценки уровня безопасности корпоративной информационной системы обязательно требует ответа на следующие вопросы: в соответствии с какими критериями и показателями производить оценку эффективности системы защиты информации, и в том числе - как оценить и/или переоценить информационные риски предприятия? Вот почему в дополнение к имеющимся требованиям, рекомендациям и руководящим документам Гостехкомисии при Президенте РФ и ФАПСИ приходится адаптировать к российским условиям и применять на практике методики международных стандартов (ISO 17799, ISO 9001, ISO 15408, BSI и пр.), а также использовать внутренние корпоративные методики количественного анализа информационных рисков и оценивания экономической эффективности инвестиций в защиту информации, например, методики совокупной стоимости владения (ТСО) и возврата инвестиций (ROI).

Современные технологии анализа рисков позволяют оценить существующий уровень остаточных информационных рисков в отечественных компаниях. Подобная оценка особенно важна в тех случаях, когда к информационной системе предприятия предъявляются повышенные требования в области информационной безопасности. Сегодня есть ряд методик анализа информационных рисков, в том числе с привлечением CASE-средств, адаптированных к применению в отечественных условиях. Существенно, что квалифицированно выполненный анализ информационных рисков позволяет:

- провести сравнительную оценку по критерию «эффективность-стоимость» различных вариантов защиты информации;

- выбрать адекватные контрмеры для защиты информации;

- оценить уровень остаточных информационных рисков компании.

Кроме того, инструментальные средства анализа рисков, основанные на современных базах данных и знаний в области защиты информации, дают возможность построить:

- структурные и объектно-ориентированные модели современных корпоративных информационных систем;

- модели угроз и модели рисков, связанных с отдельными составляющими элементами КИС, и таким образом выявлять те сегменты и объекты информационных систем, риск нарушения безопасности которых является критическим, то есть неприемлемым;

- различные модели защиты информационных систем, а также сравнивать между собой по критерию «эффективность-стоимость» варианты мер по защите (контрмер) и также вести контроль выполнения требований к организации режима информационной безопасности на предприятии.

По мнению авторов, настоящая книга является первым полным русскоязычным практическим руководством по вопросам анализа информационных рисков и управления ими. Основное отличие этой книги от других источников, преимущественно изданных за рубежом, заключается в том, что в ней последовательно изложены все основные идеи, методы и способы практического решения задач анализа информационных рисков и управления ими в различных государственных и коммерческих организациях и структурах.

Эта книга может быть полезна следующим основным группам читателей:

- руководителям служб автоматизации (CIO) и служб информационной безопасности (CISO), ответственным за организацию режима информационной безопасности, адекватного текущим целям и задачам бизнеса компании;

- внутренним и внешним аудиторам (CISA), которым приходится комплексно оценивать текущее состояние организации режима информационной безопасности компании на соответствие некоторым требованиям корпоративных, национальных и международных стандартов, например ISO 15408, ISO 17799, BSI, COBIT и пр.;

- менеджерам высшего эшелона управления компанией (ТОР-менеджерам), занимающимся оценкой информационных рисков компании и их управлением.

Книгу могут также использовать в качестве учебного пособия студенты и аспиранты соответствующих технических специальностей, тем более что материалы многих глав основаны на опыте преподавания авторов в Московском и Санкт-Петербургском госуниверситетах.

Книга состоит из семи глав:

- Анализ рисков в области защиты информации;

- Управление рисками и международные стандарты;

- Технологии анализа рисков;

- Инструментальные средства анализа рисков;

- Аудит безопасности и анализ рисков;

- Анализ защищенности информационной системы;

- Выявление атак и управление рисками.

В первой главе показана роль и задачи анализа рисков и управления ими при организации режима информационной безопасности российских компаний. Подробно рассмотрена международная концепция обеспечения информационной безопасности компаний, а также различные подходы и рекомендации по решению задач анализа рисков и управления ими.

Во второй главе приведен обзор основных стандартов в области защиты информации и управления рисками: ISO 17799, ISO 15408, BSI, NIST, MITRE. Отмечены главные достоинства и недостатки существующих подходов к анализу информационных рисков и управлению ими.

Третья глава содержит описание основных технологий анализа рисков, возможных проблем и их решений, а также примеры разработки корпоративных методик анализа рисков. Кроме того, здесь представлен положительный практический опыт работы в данной предметной области.

В четвертой главе обсуждаются инструментальные средства для анализа рисков (COBRA CRAMM, MethodWare, RiskWatch, Авангард). Даны рекомендации по использованию указанных средств при анализе рисков информационных систем.

Пятая, шестая и седьмая главы посвящены практике решения задач анализа защищенности и выявления атак. Показана взаимосвязь с задачей анализа рисков и управления ими, а также роль «активного аудита» и обнаружения вторжений для оптимизации рисков. Рассмотрены технология работ аудита безопасности и оценки эффективности обеспечения информационной безопасности в отечественных компаниях. Имеется пример построения корпоративной системы защиты информации на основе решений Symantec.

Книга написана кандидатом технических наук Петренко С. A. (CISO) и кандидатом технических наук Симоновым С. В., за исключением следующих ее частей:

- раздел 1.1 - совместно с Березиным А. С. (Элвис+);

- раздел 1.2 - совместно с Муравьевой И. В. (Конфидент);

- разделы 1.3.1, 3.2.4 - совместно с Нестеровым С. А. (СПбПГУ);

- раздел 3.2 - совместно со Шпак В. Ф. (СЗО РАН);

- главы 6 и 7 - соавтор Астахов A. (CISA Вимм-Билль-Данн);

- приложение 1 - © KPMG, Российский член KPMG International, Швейцарская ассоциация, перевод 2002 г.;

- приложение 2 - © Эрнст энд Янг (СНГ) Лимитед, перевод 2002 г.;

- приложение 7 - совместно с Кисловым Р. И. (Конфидент) и Поповым Ю. И. (компания АйТи).

Авторы выражают особую благодарность докторам технических наук профессорам А. Д. Хомоненко, Ю. И. Рыжикову, В. Н. Кустову, Б. Н. Соколову, А. Г. Ломако и кандидату технических наук профессору В. В. Ковалеву за ценные советы и замечания по рукописи, которые помогли улучшить ее качество. Авторы благодарят кандидата технических наук А. А. Кононова за предоставленные материалы по экспертной системе «Авангард» и активное обсуждение глав книги.

Благодарим также центр GIAC и институт SANS в лице Стивена Нортката (Stephen Northcutt)) и Эрика Коула (Eric Cole), общество ISC2 в лице CISSP Дмитрия Шепелявого, CISSP Чарльза Крессона Вуда (Charles Cresson Wood) и CISSP Шон Харрис (Shon Harris), ассоциацию ISACA в лице президента Лондонского отделения CISA Чарльза Мансура (Charles Mansour), CISA Андрея Дроздова (KPMG) и CISA Александра Астахова, а также компании «Эрнст энд Янг» (СНГ) в лице Мишель Мур и Cisco Systems в лице CCIE Максима Мамаева, CCIE Михаила Кадера, CCIE Мерике Кэо (Merike Kaeo).

Будем признательны всем читателям, которые готовы сообщить свое мнение о данной книге. Вы можете направлять письма в компанию АйТи по адресу: [email protected].

Глава

Анализ рисков в области защиты информации

Информационная безопасность бизнеса

В настоящее время проблемы обеспечения информационной безопасности корпоративных информационных систем (КИС) все чаще и чаще обсуждаются на страницах различных компьютерных изданий. При этом, как правило, значительное внимание уделяется описанию различных технических решений, анализу преимуществ и недостатков известных аппаратных и программных средств и технологий защиты информации. В меньшей степени затрагиваются вопросы и меры организационного обеспечения ИБ компании - стратегия и тактика защиты информации, концепция и политика безопасности, планы защиты информационных ресурсов компании в штатных и внештатных условиях функционирования КИС. При этом считается само собой разумеющимся, что данная проблема безусловно актуальна для представителей отечественного бизнеса. Однако за кадром остается вопрос: а каковы, собственно, интересы представителей отечественного бизнеса в решении этой проблемы? Ведь стандартных слов о том, что критичная для бизнеса информация должна быть доступной, целостной и конфиденциальной, здесь явно недостаточно, поскольку информация - понятие достаточно абстрактное; угрозы ее безопасности носят вероятностный характер (как известно, пока гром не грянет, никто ничего делать не будет), к тому же технические и организационные решения по безопасности стоят немалых денег!

Видимо, объяснение указанному явлению кроется в том, что обсуждается данная проблема в основном в среде технических специалистов или специалистов, имеющих явные «технические корни». Однако с уровня бизнес-управления компанией существование потенциальных угроз для информационных ресурсов компании и наличие критичных технических уязвимостей КИС «не видны», поэтому проблема обеспечения информационной безопасности КИС представляется весьма туманной. Зато вполне понятна такая постановка проблемы: стоит ли тратить деньги на корпоративную систему защиты информации, полезность которой для бизнеса далеко не очевидна? Более того, часто можно услышать такой вопрос: «А зачем нам вообще нужна информационная безопасность? На этом же нельзя заработать!» Или, если говорить на языке бизнеса, - зачем нам создавать еще один затратный центр? Их у нас и так слишком много! И с этими аргументами достаточно трудно спорить. Особенно, если не владеть контраргументами, понятными для представителей отечественного бизнеса. К сожалению, часто российские директора и начальники служб автоматизации (CIO), исполнительные директора (СЕО), начальники служб информационной безопасности (CISO) таких контраргументов не имеют, хотя интуитивно абсолютно уверены в необходимости решения данной задачи. Итак, что же нужно сделать, чтобы информационная безопасность воспринималась как один из корпоративных бизнес-процессов? Другими словами, как представить ИБ с точки зрения бизнеса?

Очевидно, для этого надо сначала попробовать определить бизнес-задачу ИБ. Одним из основных двигателей рынка автоматизации бизнеса является стремление самого бизнеса стать более эффективным и конкурентоспособным за счет использования современных информационных технологий и совершенствования своей собственной модели. Такое стремление вполне понятно: не так уж много осталось реальных механизмов повышения конкурентоспособности, и все они в основном уже исчерпаны, а информационные технологии предлагают поистине неограниченные возможности. В том, что в автоматизации бизнеса заложен огромный потенциал для его динамического развития, не сомневается сегодня, наверное, уже никто. Достаточно сравнить эффективность и оперативность работы, например, корпоративной электронной почты с эффективностью и оперативностью многочисленной армии секретарей и машинисток, качество и сроки разработки сложных технических систем посредством CAD/CAM/CAE-систем и с помощью традиционного кульмана и др. Можно сказать, что бизнес-задача КИС, как и любой другой технической системы, состоит в том, чтобы упростить, ускорить или сделать более удобными ранее рутинные и потому медленные и изобилующие ошибками бизнес-процессы. Или, если говорить более строго, любая действующая в интересах бизнеса техническая система в принципе должна предоставлять бизнесу какой-то тип сервиса. Сервис может быть самым разнообразным: доменная печь «оказывает услуги», выплавляя сталь, транспортный цех - транспортируя грузы, заводская столовая - обеспечивая питание сотрудников и т.д. Также и КИС, будучи сугубо технической системой, предлагает бизнесу свой тип сервиса - в данном случае сервис информационный. И этот сервис заключается в предоставлении бизнесу необходимой для принятия решений информации нужного качества, в нужное время и в нужном месте, то есть информации для управления самим бизнесом.

По своей сути информация постепенно становится одним из ключевых элементов бизнеса. Ведь что такое информация с точки зрения бизнеса? В сущности, это не что иное, как некий набор формализованных (в смысле структурированных, разложенных по полочкам и имеющих средства для поиска и представления) знаний бизнеса о самом себе. При этом под информацией можно понимать не только какие-то статичные информационные ресурсы, например бухгалтерский баланс за прошедший год или текущие настройки какого-либо оборудования, но и динамические информационные процессы обработки знаний в виде запрограммированной бизнес-логики работы компании в среде таких популярных приложений, как электронный документооборот, ERP, CRM, службы каталогов и др.

Времена Генри Форда, когда управляющий компанией самостоятельно привинчивал гайки на конвейере, давно миновали. Сегодня высшее руководство любой компании по существу имеет дело только с информацией - и на ее основе принимает решения. Понятно, что эту самую информацию готовят множество нижестоящих слоев достаточно сложной организационной системы, которая называется современным предприятием. И нижние слои этой системы вообще могут не иметь понятия о том, что они производят не только какую-то продукцию или услугу, но и информацию для руководства. По нашему мнению, глубинный смысл автоматизации бизнеса заключается как раз в том, чтобы ускорить и упорядочить информационные потоки между функциональными уровнями и слоями этой системы и представить руководству компании лишь самую необходимую, достоверную и структурированную в удобной для принятия решения форме информацию.

Заметим, информацию достоверную! Отсюда нетрудно сделать вывод, что ключевой бизнес-задачей корпоративной системы ИБ является обеспечение гарантий достоверности информации, или, говоря другими словами, гарантий доверительности информационного сервиса КИС.

Попробуем спросить любого представителя отечественного бизнеса, готов ли он потратить, скажем, сто тысяч долларов на закупку, например, пяти межсетевых экранов и ста лицензий на антивирусное ПО. А потом зададим тот же самый вопрос по-другому: готов ли он потратить сто тысяч долларов на защиту информации о самом себе и на защиту сервиса, на котором основано управление компанией? Скорее всего, ответ в первом случае будет таким: либо традиционное для России «Денег нет», либо, как в Одессе, вопросом на вопрос: «А зачем?». Во втором случае вариантов ответов больше: «В какие сроки управимся? А где вы были раньше?». И даже: «А почему так мало? Разве мой бизнес так мало стоит?».

Кроме того, по всей видимости, здесь последует другой интересный вопрос: «А почему именно сто тысяч, а не пятьдесят или, скажем, четыреста семьдесят пять?». И в таком случае СIO, CEO, CISO просто необходимо предоставить понятный для бизнеса ответ, аргументированный соответствующими экономическими выкладками. То есть по сути предложить обоснование стоимости системы ИБ для бизнеса.

Можно ли провести такой анализ и обосновать стоимость корпоративной системы защиты информации? Внимательный читатель, наверное, уже заметил, что в последнее время в печати все чаще и чаще появляются новые для ИБ темы: анализ угроз ИБ, анализ информационных рисков, оценка совокупной стоимости владения системой безопасности, оценка возврата инвестиций от такой системы и т.д. Все это в виде метрики и меры информационной безопасности представляет собой некий экономический инструментарий, преломленный в область ИБ, который и позволяет ответить на вопрос: «А почему сто тысяч?». И еще - это яркий показатель того, что наиболее «продвинутые» российские СIO, CEO, CISO уже пытаются на него ответить.

Посмотрим, как можно обосновать стоимость корпоративной системы защиты информации. По нашему мнению, таких подходов как минимум два.

Первый подход - назовем его наукообразным - заключается в том, чтобы освоить, а затем применить на практике необходимый инструментарий получения метрики и меры безопасности, а для этого привлечь руководство компании (как ее собственника) к оценке стоимости защищаемой информации, определению вероятностей потенциальных угроз и уязвимостей, а также потенциального ущерба. В этом случае от результатов таких оценок будет во многом зависеть дальнейшая деятельность CIO и CISO в области ИБ. Если информация не стоит ничего, существенных угроз для информационных активов компании нет, а потенциальный ущерб минимален - и руководство это подтверждает (!) - проблемой ИБ можно, наверное, не заниматься. Если же информация стоит определенных денег, угрозы и потенциальный ущерб ясны, то понятны и рамки бюджета на корпоративную систему ИБ. Существенно, что при этом становится возможным привлечь руководство компании к осознанию проблем ИБ и построению корпоративной системы защиты информации и заручиться его поддержкой.

Второй подход (назовем его практическим) состоит в следующем: можно попробовать найти инвариант разумной стоимости корпоративной системы защиты информации. Ведь существуют аналогичные инварианты в других областях, где значимые для бизнеса события носят вероятностный характер. Например, на рынке автострахования некоторая общая оценка разумной стоимости такой услуги, как страхование собственного автомобиля, составляет оТ5 до 15% его рыночной цены - в зависимости от локальных условий эксплуатации, культуры и опыта вождения водителя, интенсивности движения, состояния дорог и т.д.

По аналогии с автострахованием можно вообще не заниматься ИБ в компании, и не исключен вариант, что принятый риск себя вполне оправдает. А можно потратить на создание корпоративной системы защиты информации немало денег, и все равно останется некоторая уязвимость, что рано или поздно приведет к утечке или хищению конфиденциальной информации. Поэтому эксперты-практики в области защиты информации нашли некий оптимум, позволяющий чувствовать себя относительно уверенно, - стоимость системы ИБ должна составлять примерно 10-20% от стоимости КИС - в зависимости от уровня конфиденциальности информации. Это и есть та самая оценка на основе практического опыта (best practice), на которую можно положиться. И на вопрос «А почему для создания адекватной целям и задачам бизнеса корпоративной системы защиты информации требуется сто тысяч долларов?» отвечать «Потому что на сегодняшний день стоимость нашей КИС составила один миллион долларов!».

Очевидно, что второй подход не лишен недостатков. Здесь, скорее всего, не удастся заставить руководство глубоко осознать проблемы ИБ. Но зато можно смело прогнозировать объем бюджета на ИБ и существенно сэкономить на услугах внешних консультантов.

Развитие службы информационной безопасности

Вместе с развитием любой отечественной компании (и ростом стоимости ее информационных активов) в той же мере развивается и служба информационной безопасности. При этом определение стратегии и тактики работы службы информационной безопасности становится одной из основных функций ТОР-менеджмента компании. Действительно, сегодня успех реализации политики информационной безопасности компании зависит не только от организационных и технических решений в области защиты информации, но и от квалификации и компетентности соответствующих кадров. Вспомним известный тезис: «Кадры решают все!».

Покажем роль и место службы информационной безопасности в организационной структуре компании, а также попробуем сформулировать современные квалификационные требования к сотрудникам этой службы.

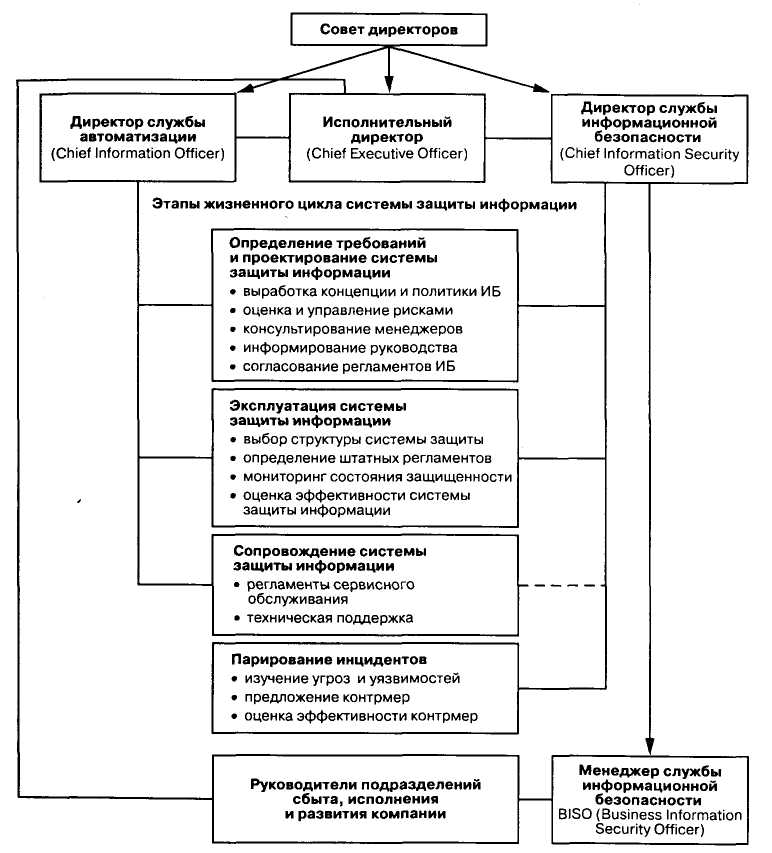

Возможная организационная структура ТОР-менеджмента компании, ответственного за организацию режима информационной безопасности, представлена на рис. 1.1.

Согласно исследованию KPMG за 2002 год (см. приложение 1) в наиболее благополучных с точки зрения ИБ западных компаниях функцией обеспечения информационной безопасности занимается отдельное подразделение, наделенное полномочиями и имеющее поддержку высшего руководства компании. При этом почти в половине «успешных» компаний ответственность за ИБ закреплена за советом директоров, что наиболее характерно для финансового сектора. Действительно, непосредственное участие ТОР-менеджмента организации требуется для корректного определения и постановки «правильных» целей и задач в области ИБ, позволяющих без ущерба для бизнеса компании обеспечивать информационную безопасность. Кроме того, как правило, только руководство компании способно поддержать обеспечение безопасности надлежащим уровнем инвестирования и другими необходимыми ресурсами.

В российских компаниях в настоящее время наблюдаются следующие основные тенденции развития службы ИБ:

- ранее (а зачастую и сейчас) в большинстве российских компаний проблемой информационной безопасности организации занимались отделы и службы автоматизации. Сегодня ведущие отечественные компании идут путем выделения подразделения информационной безопасности в отдельную службу с соответствующими организационными, кадровыми и финансовыми изменениями. При этом создаются две ключевые позиции специалистов, ответственных за информационную безопасность: CISO (Chief Information Security Officer) –

Рис. 1.1. Организационная структура ТОР-менеджмента компании, ответственного за обеспечение безопасности

- директор службы информационной безопасности, который отвечает, главным образом, за разработку и реализацию политики безопасности компании, адекватной целям и задачам бизнеса компании; BISO (Business Information Security Officer) - менеджер службы информационной безопасности, занимающийся практической реализацией политики ИБ на уровне подразделения, например планово-экономического отдела, службы маркетинга или автоматизации;

- в некоторых компаниях наблюдается слияние служб информационной и физической безопасности в единое подразделение, в задачу которого входит обеспечение безопасности в целом, включая защиту перспективных планов развития компании и ее активов, а также решение вопросов контроля и управления доступом и пр.;

- статус CISO становится адекватным (равным) статусу ведущих ТОР-менеджеров компании, отвечающих за стратегическое развитие компании.

Посмотрим теперь, каким квалификационным требованиям должен соответствовать руководитель современной службы информационной безопасности (CISO).

Главная задача CISO - оценка технологических, производственных и информационных рисков компании и управление ими. Это предполагает, что данный специалист должен быть способен идентифицировать риски и управлять ими в соответствии с целями и задачами компании и текущим уровнем ее развития. Дополнительно свою специфику вносит сфера деятельности компании, а также ее размер и стоимость информационных активов.

Основными функциями CISO могут быть следующие:

- разработка концепции и политики информационной безопасности компании, включая регламенты, корпоративные стандарты, руководства и должностные инструкции;

- выработка принципов классификации информационных активов компании и оценивания их защищенности;

- оценка информационных рисков и управление ими;

- обучение сотрудников компании методам обеспечения ИБ, проведение инструктажей и контроль знаний и практических навыков выполнения политики безопасности сотрудниками компании;

- консультирование менеджеров компании по вопросам управления информационными рисками;

- согласование частных политик и регламентов безопасности среди подразделений компании;

- работа в составе рабочих групп или экспертных советов для оценивания рисков исполнения и развития бизнеса компании;

- контроль работы служб качества и автоматизации компании с правом проверки и утверждения внутренних отчетов и документов;

- совместная деятельность со службой физической безопасности в части, касающейся их обоих, например обеспечение конфиденциальности научно-исследовательской работы (НИОКР) или поддержание контрольно-пропускного режима;

- взаимодействие со службой персонала компании по проверке личных данных сотрудников при найме на работу;

- организация мероприятии по устранению нештатных ситуаций или чрезвычайных происшествий в области защиты информации в случае их возникновения;

- информационное обеспечение руководства компании регулярными обзорами и аналитическими справками о текущем состоянии информационной безопасности компании, выдержками о результатах проверки выполнения политики безопасности;

- предоставление менеджерам компании информационной поддержки по вопросам ИБ, в частности сведений об изменениях в законодательстве и нормативной базе в сфере защиты информации, о технических новинках и пр.

Представляется разумным, чтобы руководитель службы информационной безопасности (CISO) входил в верхний эшелон управления компанией и умел увязывать потребности бизнеса и требования безопасности с учетом степени развития информационных технологий, возросшей активности разного рода злоумышленников, изменяющихся положений законодательства, а также ожиданий партнеров по бизнесу. При этом отметим, что потребности бизнеса могут вступать в противоречие с требованиями обеспечения информационной безопасности. В этом случае CISO должен быть в состоянии «переводить» технические вопросы и проблемы на язык, понятный представителям отечественного бизнеса. В свою очередь это означает, что в дополнение к солидному основному и дополнительному образованию (сертификация CISSP (ISC2), SANS, MCSE, CISA, АВСР и пр.), а также опыту работы в области защиты информации (не менее 3-5 лет) CISO, несомненно, должен обладать некоторыми личностными качествами. Например, аналитическим складом ума, способностями в области стратегического и операционного менеджмента, лояльностью к организации и пр. Понятно, что для этого недостаточно иметь лишь специальное техническое образование, так же как только экономическое или управленческое. Поэтому позицию CISO, скорее всего, будут занимать аудиторы или аналитики с достаточным опытом работы в сфере защиты информации.

Международная практика защиты информации

В настоящее время сложилась общепринятая международная практика (best practice) обеспечения режима информационной безопасности, применяемая как в России, так и в других странах. Здесь и далее под информационной безопасностью (ИБ) понимается защищенность информации и поддерживающей инфраструктуры от случайных и преднамеренных воздействий естественного или искусственного характера, приводящих к нанесению ущерба владельцам и пользователям информации, а также поддерживающей инфраструктуре в целом.

При обеспечении режима ИБ достаточно важное место отводится задачам анализа информационных рисков компании и управления ими. Действительно, в на- различных представителей отечественного бизнеса. Рассмотрим подробнее работы по обеспечению режима ИБ и покажем роль и место задач анализа и управления рисками.

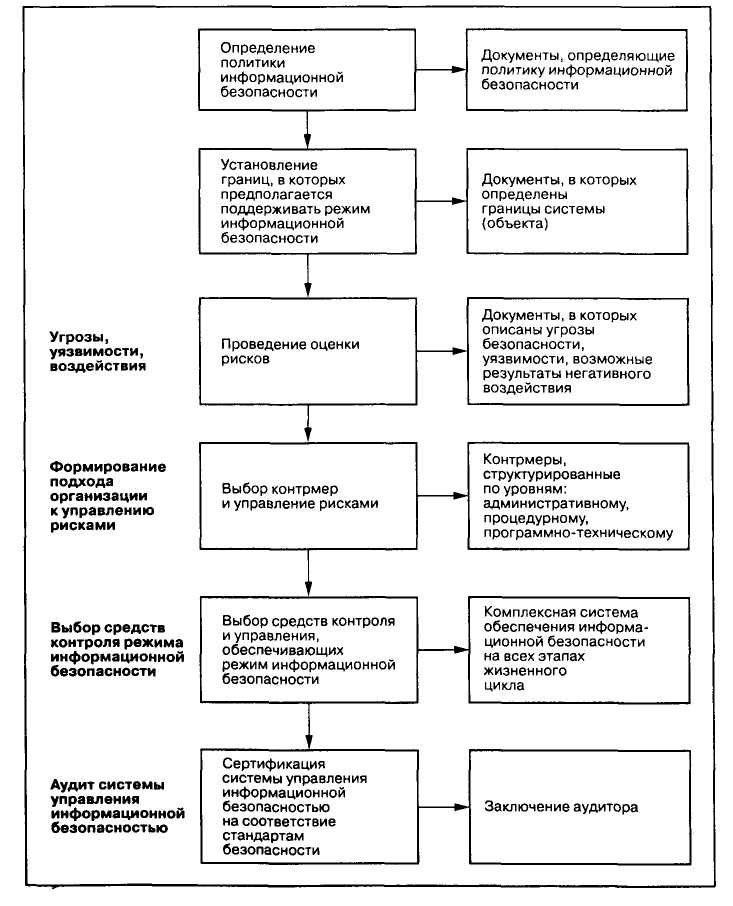

Вне зависимости от размеров организации и специфики ее информационной системы работы по обеспечению режима ИБ обычно состоят из следующих этапов (рис. 1.2):

Рис.1.2. Обеспечение режима информационной безопасности. Основные этапы

- выработка политики безопасности;

- определение сферы (границ) системы управления информационной безопасностью и конкретизация целей ее создания;

- оценка рисков;

- выбор контрмер, обеспечивающих режим ИБ;

- управление рисками;

- аудит системы управления ИБ.

Ниже представлен развернутый комментарий для каждого из перечисленных этапов.

Как правило, определение политики безопасности сводится к ряду практических этапов.

Этап 1. Выбор национальных и международных руководящих документов и стандартов в области ИБ и формулирование на их базе основных требований и положений политики ИБ компании, включая:

- управление доступом к средствам вычислительной техники (СВТ), программам и данным, а также антивирусную защиту;

- вопросы резервного копирования;

- проведение ремонтных и восстановительных работ;

- информирование об инцидентах в области ИБ и пр.

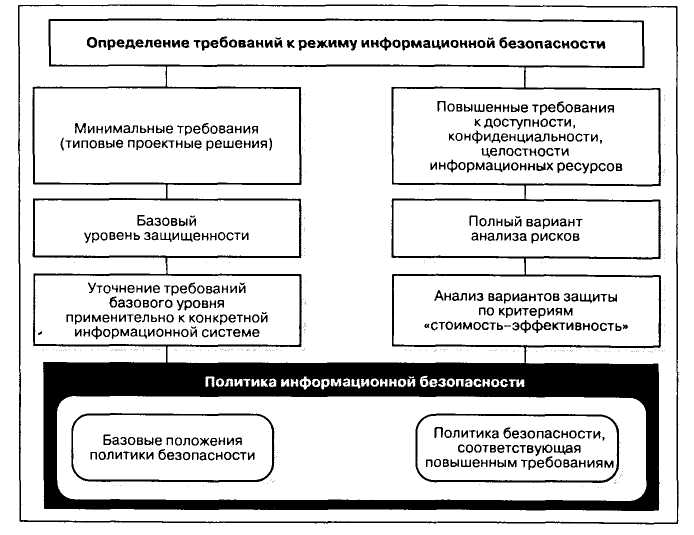

Этап 2. Выработка подходов к управлению информационными рисками и принятие решения о выборе уровня защищенности КИС. Уровень защищенности в соответствии с зарубежными стандартами может быть минимальным (базовым) либо повышенным. Этим уровням защищенности соответствует минимальный (базовый) или полный вариант анализа информационных рисков.

Этап 3. Структуризация контрмер по защите информации по следующим основным уровням: административному, процедурному, программно-техническому.

Этап 4. Установление порядка сертификации и аккредитации КИС на соответствие стандартам в сфере ИБ. Назначение периодичности проведения совещаний по тематике ИБ на уровне руководства, в том числе периодического пересмотра положений политики ИБ, а также порядка обучения всех категорий пользователей информационной системы в области ИБ.

Известно, что выработка политики безопасности организации - наименее формализованный этап. Однако в последнее время именно здесь сосредоточены усилия многих специалистов по защите информации. В результате этот этап удается формализовать все в большей степени. Примером является доступное в Internet «Руководство по политике безопасности для автоматизированных информационных систем» [199], в котором достаточно подробно рассмотрены:

- общие положения политики безопасности;

- жизненный цикл безопасности КИС;

- минимальные (базовые) требования в области ИБ.

Следующий этап - определение сферы (границ) системы управления информационной безопасностью и конкретизация целей ее создания.

На этом этапе определяются границы системы, для которой должен быть обеспечен режим ИБ. Соответственно, система управления ИБ строится именно в этих границах. Само описание границ системы рекомендуется выполнять по следующему плану:

- структура организации. Представление существующей структуры и изменений, которые предполагается внести в связи с разработкой (модернизацией) автоматизированной системы;

- ресурсы информационной системы, подлежащие защите. Целесообразно рассмотреть ресурсы автоматизированной системы следующих классов: СВТ, данные, системное и прикладное ПО. Все ресурсы представляют ценность с точки зрения организации. Для их оценки должна быть выбрана система критериев и методика получения результатов по этим критериям;

- технология обработки информации и решаемые задачи. Для решаемых задач следует построить модели обработки информации в терминах ресурсов;

- размещение средств СВТ и поддерживающей инфраструктуры.

Как правило, на этом этапе составляется документ, в котором фиксируются границы информационной системы, перечисляются информационные ресурсы компании, подлежащие защите, приводятся система критериев и методики для оценки ценности информационных активов компании.

На этапе постановки задачи оценки рисков обосновываются требования к методике оценки информационных рисков компании.

В настоящее время существуют различные подходы к оценке рисков. Выбор подхода зависит от уровня требований, предъявляемых в организации к режиму информационной безопасности, характера принимаемых во внимание угроз (спектра воздействия угроз) и эффективности потенциальных контрмер по защите информации. В частности, различают минимальные, или базовые, и повышенные, или полные, требования к режиму ИБ.

Минимальным требованиям к режиму ИБ соответствует базовый уровень ИБ. Такие требования применяются, как правило, к типовым проектным решениям. Существует ряд стандартов и спецификаций, в которых приводится минимальный (типовой) набор наиболее вероятных угроз, таких как вирусы, сбои оборудования, несанкционированный доступ и т.д. Для нейтрализации этих угроз обязательно должны быть приняты контрмеры - вне зависимости от вероятности их осуществления и уязвимости ресурсов. Таким образом, характеристики угроз на базовом уровне рассматривать необязательно. Зарубежные стандарты в этой области обсуждаются в главе 2.

В случаях, когда нарушения режима ИБ ведут к тяжелым последствиям, базового уровня требований к режиму ИБ недостаточно и предъявляются дополнительно повышенные требования. Для формулирования дополнительных повышенных требований необходимо:

- определить ценность ресурсов;

- к стандартному набору добавить список угроз, актуальных для исследуемой информационной системы;

- рассчитать вероятности угроз;

- выявить уязвимости ресурсов;

- оценить потенциальный ущерб от воздействий злоумышленников.

Возможные подходы к выбору дополнительных требований описаны в главе 3.

Несмотря на существенную разницу в методологии обеспечения базового и повышенного уровней безопасности, можно говорить о едином подходе к организации режима ИБ (рис. 1.3).

Рис. 1.3. Организация режима информационной безопасности

На этапе управления рисками разрабатывается некоторая стратегия управления рисками. Например, здесь возможны следующие подходы к управлению информационными рисками компании:

- уменьшение риска;

- уклонение от риска;

- изменение характера риска;

- принятие риска.

Рассмотрим указанные подходы подробнее.

Уменьшение рисков. Многие риски удается значительно уменьшить за счет весьма простых и дешевых контрмер. Например, грамотное управление паролями снижает риск несанкционированного доступа.

Уклонение от риска. От некоторых классов рисков можно уклониться. Так, вынесение Web-сервера организации за пределы локальной сети позволяет избежать риска несанкционированного доступа в локальную сеть со стороны Web-клиентов.

Изменение характера риска. Если не удается уклониться от риска или эффективно его уменьшить, можно принять некоторые меры страховки. Например:

- застраховать оборудование от пожара;

- заключить договор с поставщиками СВТ о сопровождении и компенсации ущерба, вызванного нештатными ситуациями.

Принятие риска. Многие риски нельзя довести до пренебрежимо малой величины. На практике после принятия стандартного набора контрмер некоторые риски уменьшаются, но остаются все еще значимыми. Необходимо знать остаточную величину риска.

В результате выполнения данного этапа для принимаемых во внимание информационных рисков компании должна быть предложена стратегия управления рисками.

Следующий этап - выбор контрмер, обеспечивающих режим ИБ. На этом этапе обоснованно выбирается комплекс различных контрмер для защиты информации, структурированных по нормативно-правовому, организационно-управленческому, технологическому и аппаратно-программному уровням обеспечения информационной безопасности. В дальнейшем предлагаемый комплекс контрмер реализуется в соответствии с принятой стратегией управления информационными рисками. Если проводится полный вариант анализа рисков, то для каждого риска дополнительно оценивается эффективность комплекса контрмер защиты информации.

И наконец, на этапе аудита системы управления ИБ проверяется соответствие выбранных контрмер по защите информации целям и задачам бизнеса, декларированным в политике безопасности компании, выполняется оценка остаточных рисков и, в случае необходимости, оптимизация рисков. Вопросам аудита и процедуре сертификации информационной технологии на соответствие требованиям ИБ посвящена глава 5.

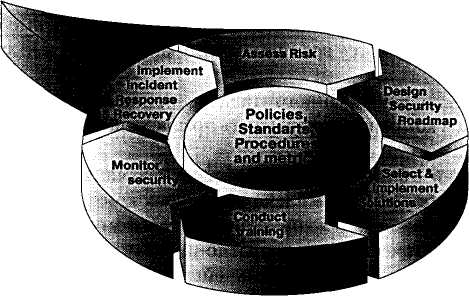

Модель Symantec LifeCycle Security

В качестве примера возможной организации режима ИБ рассмотрим модель Lifecycle Security, разработанную компанией Axent (после приобретения Axent компанией Symantec модель получила название Symantec Lifecycle Security). Модель Lifecycle Security регламентирует и описывает этапы построения корпоративной системы защиты информации и организации режима ИБ компании в целом. Выполнение представленного в ней набора процедур позволяет системно решать задачи, связанные с защитой информации, и дает возможность оценить эффект от затрат на технические и организационные средства и меры защиты информации. С этой точки зрения идеология Lifecycle Security может быть противопоставлена тактике «точечных решений», заключающейся в том, что все усилия сосредотачиваются на внедрении отдельных частных решений (например, межсетевых экранов или систем аутентификации пользователей на основе смарт-карт или e-Token). Без предварительного анализа и планирования подобная тактика нередко приводит к появлению в корпоративной информационной системе набора разрозненных средств защиты информации, которые несовместимы между собой и не интегрируются друг с другом, что не позволяет эффективно решить проблему обеспечения информационной безопасности предприятия.

Модель Lifecycle Security состоит из семи основных этапов (рис. 1.4).

Рис. 1.4. Этапы модели LifeCyde Security

Политики безопасности, стандарты, процедуры и метрики. На этом этапе определяются границы и рамки, в которых осуществляются мероприятия по обеспечению информационной безопасности, и задаются критерии для оценивания полученных результатов. Отметим, что под стандартами здесь понимаются не только государственные и международные стандарты в сфере информационной безопасности, но и корпоративные стандарты, в ряде случаев существенно влияющие на проект создаваемой корпоративной системы защиты информации. Рекомендуемое введение метрики позволяет оценить состояние системы до начала, а также после проведения работ по защите информации. Кроме того, метрика устанавливает единицы измерения и порядок измерения защищенности КИС, что дает возможность соотнести затраты предприятия на ИБ и полученный эффект от внедренной корпоративной системы защиты информации.

Анализ рисков. Этот этап является своего рода отправной точкой для установления и поддержки эффективного управления системой защиты. По данным анализа рисков удается подробно описать состав и структуру информационной системы (если по каким-то причинам это не было сделано ранее), ранжировать имеющиеся ресурсы по приоритетам, базируясь на степени их важности для нормальной работы предприятия, выявить угрозы и идентифицировать уязвимости системы.

Стратегический план построения системы защиты. Результаты анализа рисков используются как основа для разработки стратегического плана построения системы защиты. Наличие подобного плана помогает распределить по приоритетам бюджеты и ресурсы, а в последующем выбрать средства защиты информации и разработать стратегию и тактику их внедрения.

Выбор и внедрение решений. Четкие критерии принятия решений в сфере защиты информации и наличие программы внедрения уменьшают вероятность приобретения средств защиты информации, которые становятся «мертвым грузом», мешающим развитию информационной системы предприятия. На данном этапе следует также учитывать качество предоставляемых поставщиками сервисных и обучающих услуг. Кроме того, необходимо четко определить роль внедряемого решения в выполнении разработанных планов и достижении поставленных целей в области защиты информации.

Обучение персонала. Знания в области информационной безопасности и технические тренинги нужны для построения и обслуживания безопасной вычислительной среды компании. Усилия, затраченные на обучение персонала, окупаются значительным повышением шансов на успех мероприятий по защите КИС.

Мониторинг защиты. Данный этап помогает выявить аномалии или вторжения в корпоративную информационную систему, а также позволяет оперативно контролировать эффективность системы защиты информации.

Разработка методов реагирования в случае инцидентов и восстановление. Без наличия заранее разработанных и «отрепетированных» процедур реагирования на инциденты в сфере безопасности невозможно гарантировать, что в случае обнаружения атаки действиям злоумышленника будут противопоставлены эффективные меры защиты и работоспособность системы удастся быстро восстановить.

Существенно, что в модели Lifecycle Security все вышеуказанные этапы взаимосвязаны между собой и предполагается непрерывность процесса совершенствования корпоративной системы защиты информации. При этом этапу анализа информационных рисков в данной модели отводится достаточно важная роль. Анализ рисков рекомендуется проводить в случаях:

- обновления информационной системы или существенных изменений в ее структуре;

- перехода на новые информационные технологии построения КИС;

- организации новых подключений в компании (например, подключения локальной сети филиала к сети головного офиса);

- подключения к глобальным сетям (в первую очередь к Internet);

- изменений в стратегии и тактике ведения бизнеса (например, при открытии электронного магазина);

- проверки эффективности корпоративной системы защиты информации.

Ключевыми моментами анализа информационных рисков КИС являются:

- подробное документирование и картирование системы, причем особое внимание необходимо уделять критически важным для бизнеса приложениям;

- определение степени зависимости организации от штатного функционирования и структурных элементов системы, безопасности хранимых и обрабатываемых данных;

- обнаружение и учет уязвимых мест;

- выявление и учет потенциальных угроз;

- оценка и учет информационных рисков;

- оценка потенциального ущерба собственникам информации и КИС в целом.

Отметим, что метрика и мера защищенности КИС определяют процедуру анализа рисков. С другой стороны, результаты анализа информационных рисков предоставляют необходимые начальные условия для разработки или совершенствования существующей корпоративной системы защиты информации.

Постановка задачи анализа рисков

Постановка задачи обеспечения информационной безопасности может варьироваться в широких пределах. Соответственно, варьируется и постановка задач анализа рисков.

Основным фактором, от которого зависит отношение организации к вопросам информационной безопасности, является степень ее зрелости. Так, например, известная аналитическая компания Gartner Group и университет Carnegie Mellon предложили свои модели определения зрелости компании. Различным уровням зрелости соответствуют разные потребности в области информационной безопасности. Далее упомянутые модели обсуждаются подробнее.

Модель Gartner Group

Gartner Group выделяет четыре уровня зрелости компании - начиная с нулевого и заканчивая третьим (см. табл. 1.1).

Согласно данным Gartner Group, на начало 2002 года компании распределились по уровням зрелости следующим образом: 30% компаний - 0-го уровня, 55% - 1-го уровня, 10% - 2-го уровня и 5% - 3-го уровня. В 2005 году, по мнению Gartner Group, процентное соотношение между компаниями разного уровня изменится так: 20% - компаний 0-го уровня, 35% - 1-го уровня, 30% - 2-го уровня и 15% - 3-го уровня зрелости.

Модель Carnegie Mellon University

Несколько расширенную модель определения уровня зрелости компании с точки зрения информационной безопасности предложил университет Carnegie Mellon

Таблица 1.1. Уровни зрелости компании с точки зрения ИБ

| Уровень зрелости | Характеристика организации режима информационной безопасности компании |

| 0 | Необходимость обеспечения ИБ компании в должной мере не осознана и формально такая задача не ставится. Выделенной службы информационной безопасности нет. Служба автоматизации использует традиционные механизмы и средства защиты информации стека протоколов TCP/IP и сервисов Intranet, а также операционной среды и приложений (ОС, СУБД, СППР, ERP, ERP II, CRM) |

| 1 | Проблема обеспечения ИБ рассматривается управлением компании как исключительно техническая. Выделенной службы защиты информации нет. Организационные меры поддержания ИБ не принимаются. Финансирование осуществляется в рамках единого бюджета на IT-технологии. Служба автоматизации дополнительно к средствам защиты информации уровня 0 может привлекать средства отказоустойчивости, резервного копирования информации, источники бесперебойного питания, а также межсетевые экраны, виртуальные частные сети (VPN), антивирусные средства, средства прозрачного шифрования и e-Token |

| 2 | Проблема обеспечения ИБ компании осознана и рассматривается как взаимно увязанный комплекс организационных и технических мер. Внедрены методики анализа информационных рисков, отвечающие минимальному, базовому, уровню защищенности КИС. В компании определены состав и структура штатной службы ИБ. Принята корпоративная политика информационной безопасности. Финансирование ведется в рамках отдельного бюджета на создание и поддержку корпоративной системы защиты информации. Служба ИБ дополнительно к средствам защиты информации уровней 0 и 1 привлекает средства защиты от НСД, системы обнаружения вторжений (IDS), инфраструктуру открытых ключей (PKI), а также соответствующие политике безопасности компании организационные меры (внешний и внутренний аудит, разработка планов защиты и непрерывного ведения бизнеса, действия во внештатных ситуациях и пр.) |

| 3 | Проблема обеспечения ИБ компании осознана в полной мере. Наряду с бизнес-культурой существует понятие культуры информационной безопасности компании. Активно применяются методики полного количественного анализа информационных рисков, а также соответствующие инструментальные средства. Введена штатная должность — директор службы информационной безопасности (CISO). Определены состав и структура группы внутреннего аудита безопасности КИС (CISA), группы предупреждения и расследования компьютерных преступлений, группы экономической безопасности. Руководством компании утверждены концепция и политика безопасности, план защиты и другие нормативно-методические материалы и должностные инструкции. Финансирование выделяется исключительно в рамках отдельного бюджета. Служба ИБ дополнительно к средствам защиты информации уровней 0-2 обращается к средствам централизованного управления ИБ компании и средствам интеграции с платформами управления сетевыми ресурсами |

[344]. В соответствии с этой моделью выделяется пять уровней зрелости компании, которым можно поставить в соответствие различное понимание проблем информационной безопасности организации (см. табл. 1.2).

Таблица 1.2. Модель определения уровня зрелости компании

| Уровень зрелости организации | Признаки | Характеристика организации в области информационной безопасности | |

| 1. Анархия | Сотрудники сами определяют, что хорошо, а что плохо Затраты и качество не прогнозируются Отсутствуют формализованные планы Отсутствует контроль изменений Высшее руководство плохо представляет реальное положение дел | Политика в области ИБ не формализована, руководство не занимается этими вопросами Обеспечением информационной безопасности сотрудники могут заниматься по своей инициативе, в соответствии со своим пониманием задач | |

| 2. Фольклор | Выявлена определенная повторяемость организационных процессов Опыт организации представлен в виде преданий корпоративной мифологии Знания накапливаются в виде личного опыта сотрудников и пропадают при их увольнении | На уровне руководства существует определенное понимание задач обеспечения информационной безопасности. Существуют стихийно сложившиеся процедуры обеспечения информационной безопасности, их полнота и эффективность не анализируются. Процедуры не документированы и полностью зависят от личностей вовлеченных в них сотрудников. Руководство не ставит задач формализации процедур защиты информации | |

| 3, Стандарты | Корпоративная мифология записана на бумаге Процессы повторяемы и не зависят от личных качеств исполнителей Информация о процессах для измерения эффективности не собирается Наличие формализованного описания процессов не означает, что они работают Организация начинает адаптировать свой опыт к специфике бизнеса Производится анализ знаний и умений сотрудников с целью определения необходимого уровня компетентности Вырабатывается стратегия развития компетентности | Руководство осознает задачи в области информационной безопасности. В организации имеется документация (возможно, неполная), относящаяся к политике информационной безопасности. Руководство заинтересовано в использовании стандартов в области информационной безопасности, оформлении документации в соответствии с ними. Осознается задача управления режимом ИБ на всех стадиях жизненного цикла информационной технологии | |

| 4. Измеряемый | Процессы измеряемы и стандартизованы | Имеется полный комплект документов, относящихся к обеспечению режима информационной безопасности и оформленных в соответствии с каким-либо стандартом. Действующие инструкции соблюдаются, документы служат руководством к действию должностных лиц. Регулярно проводится внутренний (и, возможно, внешний) аудит в области ИБ. Руководство уделяет должное внимание вопросам информационной безопасности, в частности имеет адекватное представление относительно существующих уровней угроз и уязвимостей, потенциальных потерь в случае возможных инцидентов | |

| 5. Оптимизируемый | Фокус на повторяемости, измерении эффективности, оптимизации Вся информация о функционировании процессов фиксируется | Руководство заинтересовано в количественной оценке существующих рисков, готово нести ответственность за выбор определенных уровней остаточных рисков, ставит оптимизационные задачи построения системы защиты информации | |

Проблема обеспечения режима информационной безопасности будет формулироваться (хотя бы в неявном виде) и решаться по-разному для организаций, находящихся на разных уровнях развития.

На первом уровне эта проблема, как правило, руководством формально не выдвигается. Но это не значит, что она не решается сотрудниками по собственной инициативе - и, возможно, эффективно.

В качестве положительного примера можно привести один случай. Сравнительно небольшая организация (порядка 80 компьютеров, три файл-сервера), занимающаяся рекламным бизнесом, в результате пожара в арендуемом ею здании потеряла всю вычислительную технику и данные.

Однако уже через неделю она полностью смогла восстановить свою работу. Дело в том, что некоторые сотрудники по своей инициативе копировали наиболее важную информацию на CD, что-то хранилось на их домашних компьютерах, что-то отправлялось по электронной почте различным адресатам и было затребовано обратно. В результате большую часть самых ценных информационных ресурсов удалось оперативно восстановить (а технику быстро закупили), что позволило фирме успешно продолжить работу.

При этом вопросы информационной безопасности руководством никогда не ставились и, по-видимому, ставиться не будут.

Наряду со случаями, в которых все кончалось благополучно, есть и много иных примеров, когда пренебрежение информационной безопасностью имело чрезвычайно серьезные последствия.

Тем не менее, с точки зрения руководства организации, находящейся на первом уровне зрелости, задачи обеспечения режима информационной безопасности, как правило, неактуальны. И все же такие организации могут быть вполне жизнеспособными.

На втором уровне проблема обеспечения информационной безопасности решается неформально, на основе постепенно сложившейся практики. Комплекс мер (организационных и программно-технических) позволяет защититься от наиболее вероятных угроз, как потенциально возможных, так и имевших место ранее. Вопрос относительно эффективности защиты не поднимается. Таким образом, постепенно складывается неформальный список актуальных для организации классов рисков, который постепенно пополняется.

Если серьезных инцидентов не происходило, руководство организации, как правило, не считает вопросы информационной безопасности приоритетными.

В случае серьезного инцидента сложившаяся система обеспечения безопасности корректируется, а необходимость поиска других возможных уязвимостей в защите иногда осознается руководством.

Один из вариантов определения риска в этом случае может выглядеть так: известны уязвимости, потенциальные нарушители и их мотивация (модель нарушителя), а также сценарии развития событий, связанные с выявленными уязвимос-тями [334].

Для данного уровня зрелости организации типичной является локальная (не связанная с другими этапами жизненного цикла технологии) постановка задачи анализа рисков: считается достаточным перечислить актуальные для конкретной информационной системы классы рисков и, возможно, описать модель нарушителя, а задача анализа вариантов контрмер, их эффективности, управления рисками, как правило, не рассматривается в качестве актуальной.

На третьем уровне в организации принято следовать в той или иной мере (возможно, частично) стандартам и рекомендациям, обеспечивающим базовый уровень информационной безопасности (например, ISO 17799 [209]). Вопросам документирования уделяется должное внимание.

Задача анализа рисков не является, по мнению руководства, своевременной. Анализ рисков рассматривается как один из элементов технологии управления режимом информационной безопасности на всех стадиях жизненного цикла. Понятие риска включает несколько аспектов: вероятность, угрозу, уязвимость, иногда стоимость.

Один из вариантов оценки риска (определенного класса) в этом случае: вероятность возникновения инцидента в результате того, что имеющаяся уязвимость (определенного класса) будет способствовать реализации угрозы (определенного класса).

Технология управления режимом информационной безопасности в полном варианте содержит следующие элементы:

- документирование информационной системы организации с позиции информационной безопасности;

- категорирование информационных ресурсов с позиции руководства организации;

- определение возможного воздействия различного рода происшествий в области безопасности на информационную технологию;

- анализ рисков;

- технология управления рисками на всех этапах жизненного цикла;

- аудит в области информационной безопасности.

На данном уровне зрелости организации анализ рисков связан с другими компонентами технологии управления режимом информационной безопасности. Подробнее эти вопросы рассматриваются в главе 3.

На четвертом уровне для руководства организации актуальны вопросы измерения параметров, характеризующих режим информационной безопасности. На этом уровне руководство отвечает за выбор определенных величин остаточных рисков (которые остаются всегда). Риски, как правило, оцениваются по нескольким критериям (не только стоимостным).

Технология управления режимом информационной безопасности остается прежней, но на этапе анализа рисков применяются количественные методы, позволяющие оценить параметры остаточных рисков и эффективность различных вариантов контрмер при управлении рисками.

На пятом уровне ставятся и решаются различные варианты оптимизационных задач в области обеспечения режима информационной безопасности. Примеры постановки задач:

- выбрать вариант подсистемы информационной безопасности, оптимизированной по критерию «стоимость-эффективность» при заданном уровне остаточных рисков;

- выбрать вариант подсистемы информационной безопасности, при котором минимизируются остаточные риски при фиксированной стоимости подсистемы безопасности;

- выбрать архитектуру подсистемы информационной безопасности с минимальной стоимостью владения на протяжении жизненного цикла при установленном уровне остаточных рисков.

Различные взгляды на защиту информации

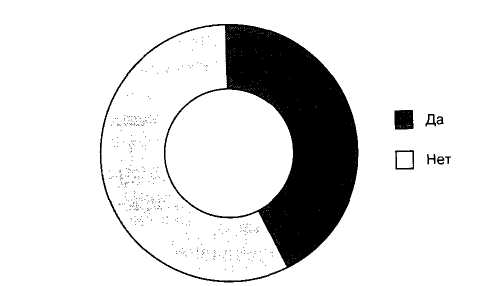

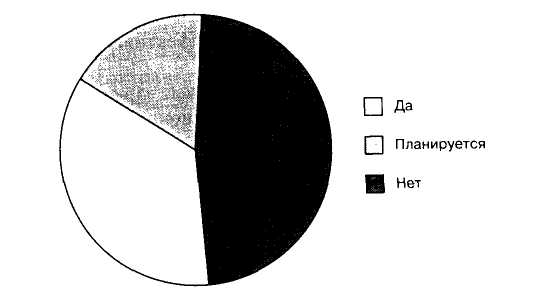

Распределение организаций по их подходам к вопросам информационной безопасности иллюстрируют следующие диаграммы, относящиеся к развитым зарубежным странам (заимствованы из обзора компании KPMG), - см. рис. 1.5 и 1.6.

Рис 1.5. Контролируются ли в вашей организации инциденты в области информационной безопасности?

Рис. 1.6. Применяете ли вы формальные критерии для оценки системы информационной безопасности?

В табл. 1.3 показано, по каким критериям (если они используются) организации оценивают систему информационной безопасности.

Таблица 1.3. Критерии оценки корпоративной системы защиты информации

| Критерии | Процент использования |

| Корпоративные стандарты (собственная разработка) | 43 |

| Замечания аудиторов | 40 |

| Стандарты лучшей мировой практики (например, BS 7799/ISO 17799) | 29 |

| Число инцидентов в области безопасности | 22 |

| Финансовые потери в результате инцидентов | 22 |

| Расходы на ИБ | 16 |

| Эффективность в достижении поставленных целей | 14 |